💻 Computer Basics

1、计算机网络

1.1 传输层:TCP和UDP

1.1.1 三次握手

1.1.2 四次挥手

1.1.3 流量控制

1.1.4 拥塞控制

1.1.5 TCP和UDP的区别

1.1.6 TCP如何保证传输的可靠性

1.1.7 TCP长连接和短连接

1.1.8 应用层提高UDP协议可靠性的方法

1.1.9 UDP和IP的首部结构

1.2 应用层:HTTP和HTTPS

1.2.1 HTTP和HTTPS的区别

1.2.2 GET和POST的区别

1.2.3 Session与Cookie的区别

1.2.4 从输入网址到获得页面的过程(越详细越好)

1.2.5 HTTP请求有哪些常见的状态码

1.2.6 什么是RIP,算法是什么

1.2.7 HTTP1.1和HTTP2.0的主要区别

1.2.8 DNS

1.2.9 HTTPS加密和认证过程

1.2.10 常见网络攻击

1.2.11 REST

1.3 计算机网络体系结构

1.4 网络层协议

1.4.1 IP地址的分类

1.4.2 划分子网

1.4.3 什么是ARP协议

1.4.4 NAT协议

2、操作系统

2.1 进程和线程

2.1.1 进程和线程的区别

2.1.2 进程间通信方式

2.1.3 同步原语

2.1.4 进程状态

2.1.5 进程调度策略

2.1.6 僵尸进程和孤儿进程

2.1.7 协程

2.1.8 异常控制流

2.1.9 IO多路复用

2.1.10 用户态和内核态

2.2 死锁

2.3 内存管理

2.3.1 分段与分页

2.3.2 虚拟内存

2.3.3 页面置换算法

2.3.4 局部性原理

2.3.5 缓冲区溢出

2.4 磁盘调度

-

+

游客

注册

登录

DNS

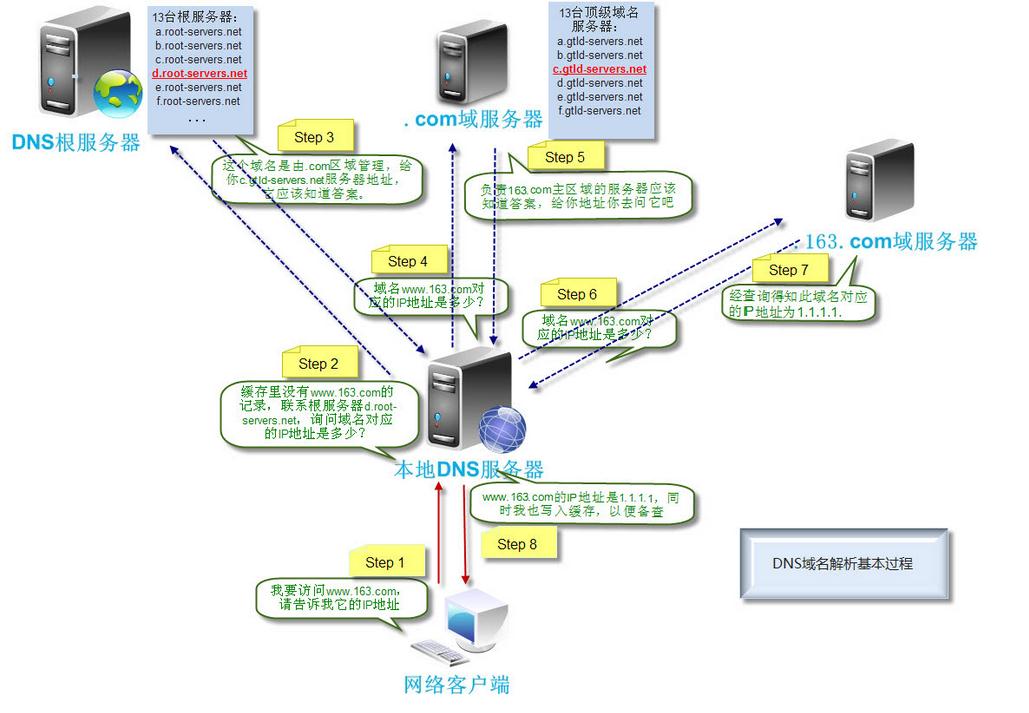

## 1 含义 1. DNS,就是 Domain Name System,即**域名系统**,**是互联网上作为域名和 IP 地址相互映射的一个分布式数据库**。 2. DNS 能够**使用户更方便的访问互联网**,而**不用去记住能够被机器直接读取的 IP 数串**。 ## 2 域名解析过程  1. 网络客户端就是我们平常使用的电脑,打开浏览器,输入一个域名,比如 `www.163.com`,这时,我们的电脑会**发出一个 DNS 请求到本地 DNS 服务器**,本地 DNS 服务器一般都是我们的网络接入服务器商提供,比如中国电信、中国移动。 2. 查询 `www.163.com` 的**DNS 请求到达本地 DNS 服务器之后**,本地 DNS 服务器会**首先查询他的缓存记录**,**如果缓存中有此条记录**,**就可以直接返回结果**,**如果没有**,**本地 DNS 服务器还要向 DNS 根服务器进行查询**。 3. **根 DNS 服务器没有记录具体的域名和 IP 地址的对应关系**,而是**告诉本地 DNS 服务器**,你**可以到域服务器上去继续查询**,并**给出域服务器的地址**。 4. **本地 DNS 服务器继续向域服务器发出请求**,在这个例子中,**请求的对象是 `.com` 域服务器**,**`.com` 域服务器收到请求之后**,**也不会直接返回域名和 IP 地址的对应关系**,**而是告诉本地 DNS 服务器**,**你的域名的解析服务器的地址**。 5. 最后,**本地 DNS 服务器向域名的解析服务器发出请求**,**这时就能收到一个域名和 IP 地址的对应关系**,本地 DNS 服务器**不仅要把 IP 地址返回给用户电脑**,**还要把这个对应关系保存在缓存中**,**以备下次别的用户查询时**,**可以直接返回结果**,**加快网络访问**。 ## 3 DNS 劫持 ### 3.1 含义 1. DNS 劫持即**通过某种技术手段**,**篡改正确域名和 IP 地址的映射关系**,**使得域名映射到了错误的 IP 地址**,因此可以认为**DNS 劫持是一种 DNS 重定向攻击**。 2. DNS 劫持通常可被用作: 1. **域名欺诈**:如**在用户访问网页时显示额外的信息来赚取收入**。 2. **网络钓鱼**:如**显示用户访问的虚假网站版本并非法窃取用户的个人信息**。 ### 3.2 DNS 劫持的分类 #### 3.2.1 本地 DNS 劫持 1. **客户端发生的 DNS 劫持称为本地 DNS 劫持**,本地 DNS 劫持可能是: 1. 黑客**通过木马病毒或者恶意程序入侵 PC**,**篡改 DNS 配置**(Hosts 文件、DNS 服务器地址、DNS 缓存等)。 2. 黑客**利用路由器漏洞或者破解路由器管理账号入侵路由器并且篡改 DNS 配置**。 #### 3.2.2 DNS 解析路径劫持 1. **DNS 解析过程中发生在客户端和 DNS 服务器网络通信时的 DNS 劫持统一归类为 DNS 解析路径劫持**。 2. DNS 解析路径劫持可以划分为如下三类: 1. **DNS 请求转发**:**通过技术手段将 DNS 流量重定向到其他 DNS 服务器**。 2. **DNS 请求复制**:**利用相关设备将 DNS 查询复制到网络设备**,**并先于正常应答返回 DNS 劫持的结果**。") 3. **DNS 请求代答**:**网络设备或者软件直接代替 DNS 服务器对 DNS 查询进行应答**。") #### 3.2.3 篡改 DNS 权威记录 1. 篡改 DNS 权威记录,我们这里指的是**黑客非法入侵 DNS 权威记录管理账号**,**直接修改 DNS 记录的行为**。")") ### 3.3 DNS 劫持应对策略 1. **安装杀毒软件**,**防御木马病毒和恶意软件**,**定期修改路由器管理账号密码**。 2. **选择安全技术实力过硬的域名注册商**,并且**给自己的域名权威数据上锁**,**防止域名权威数据被篡改**。 3. **选择支持 DNSSEC 的域名解析服务商**,并且**给自己的域名实施 DNSSEC**,**DNSSEC 能够保证递归 DNS 服务器和权威 DNS 服务器之间的通信不被篡改**。 4. **在客户端和递归 DNS 服务器通信之间使用 DNS 加密技术**,如 DNS-over-TLS、DNS-over-HTTPS。 ## 参考文献 1. [一张图看懂 DNS 域名解析全过程](https://www.cnblogs.com/crazylqy/p/7110357.html)。 2. [聊一聊 DNS 劫持那些事](https://zhuanlan.zhihu.com/p/86538629)。

ricear

2022年6月20日 17:45

©

BY-NC-ND(4.0)

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

分享

链接

类型

密码

更新密码